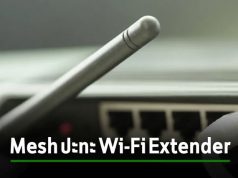

ในฐานะที่ Cisco ก็มีสายผลิตภัณฑ์ที่ป้องกันการบุกรุกบนเครือข่ายไร้สายหรือ WIPS อย่าง Cisco Meraki Air Marshal ดังนั้นทางซิสโก้จึงออกมาแนะนำผ่านบล็อกของตัวเองถึงบทบาทของผลิตภัณฑ์ Air Marshal ตัวนี้ ในการต่อกรกับอันตรายบน Wi-Fi ต่างๆ โดยเฉพาะแอคเซสพอยต์แปลกปลอมหรือ Rogue (ขอเรียกว่า โรค แล้วกัน ฮาดี 555)

ความหมายสั้นๆ ของ Rogue นี่คือ แอคเซสพอยต์แปลกหน้า เป็น AP ที่มาเชื่อมต่อกับโครงสร้างพื้นฐานเครือข่ายขององค์กร แต่ไม่ได้อยู่ภายใต้ระบบควบคุมจัดการขององค์กร ตัวอย่างเช่น การที่พนักงานหรือนักเรียนเอาเราเตอร์ Wi-Fi มาเสียบในอาคาร

ซึ่งทำให้มีความเสี่ยงมากมายไม่ว่าจะเป็น การเปิดช่องโหว่ผ่านเครือข่ายไร้สายที่ไม่ปลอดภัย เช่น ตัว Rogue ดันเปิดเป็นการเข้ารหัสแบบ WEP หรือ Open ให้แฮ็กเกอร์ภายนอกบุกรุกแบบหวานหมู, การติดตั้ง AP ในตำแหน่งที่ไม่ถูกต้องจนส่งผลต่อระบบป้องกันภัยจากภายนอก เช่น ไปต่อในห้องเซิร์ฟเวอร์ที่อยู่ข้างหลังไฟร์วอลล์ไปแล้ว, หรือแม้แต่การติดตั้งที่เปิดบริเวณครอบคลุมสัญญาณไปสู่ภายนอกอาคาร หรือตำแหน่งที่ผู้ไม่ประสงค์ดีใช้ดักฟังข้อมูลองค์กรได้ เป็นต้น

นี่ยังไม่รวมว่าคนเอา Rogue AP มาเสียบจะเป็นผู้ไม่ประสงค์ดีโดยเจตนาเสียเองด้วย อย่างไรก็ดี ด้วยหลักการของ Cisco Meraki ทำให้ระบุ AP ที่เป็นโรค หรือ Rogue แปลกปลอมนี้ง่ายๆ ด้วยการหา AP ที่พบทั้งบนแลน และบน SSID แบบบรอดคาสต์พร้อมกัน ผ่านการให้ AP ในระบบ Meraki ทุกตัวเปิดระบบตรวจสอบสัญญาณวิทยุรอบข้างอย่างต่อเนื่อง

อย่าง Air Marshal นี้จะตรวจข้อมูลเฟรมบนมาตรฐาน 802.11 ที่ส่งออกมาจาก AP ที่ “มองเห็นได้” บนเครือข่ายองค์กร จากนั้นจึงนำมาเทียบกับ AP ที่ตรวจพบบน BSSID หรือชื่อเครือข่ายแบบบรอดคาสต์ นอกจากนี้ยังมีการตรวจดูที่อยู่ MAC บนเฟรมที่วิ่งบนเครือข่ายแบบมีสายในองค์กร ด้วยการตรวจจากเฟรมที่วิ่งจากสายแลนเข้า AP

ซึ่งถ้าที่อยู่ MAC จากเฟรมข้อมูลบนสายแลน และที่อยู่ MAC บน SSID แบบบรอดคาสต์ตรงกันในหลักไบต์ที่ 3 และ 4 ขณะที่ไบต์ที่เหลือแตกต่างกันน้อยกว่า 5 บิตแล้ว ก็สามารถระบุ AP ต้นทางได้ว่าเป็น Rogue นั่นเอง

ด้วยวิธีง่ายๆ นี้ แอคเซสพอยต์ภายใต้ระบบ Meraki ก็สามารถตรวจพบแอคเซสพอยต์แปลกปลอมที่กำลังปล่อยข้อมูลผ่าน SSID แปลกปลอมตั้งแต่หนึ่งไอดีขึ้นไป ที่เป็นภัยต่อองค์กรได้ ซึ่งตัว Air Marshal สามารถปิดกั้นการเชื่อมต่อด้วยเทคนิคที่เรียกว่า “Containment” ต่อไป

อ่านเพิ่มเติมที่นี่ : https://meraki.cisco.com/blog/2017/09/rogue-access-point/