การเตรียมพร้อมระดับองค์กรกับ พระราชบัญญัติการรักษาความมั่นคงปลอดภัยไซเบอร์ และ พระราชบัญญัติคุ้มครองข้อมูลส่วนบุคคล

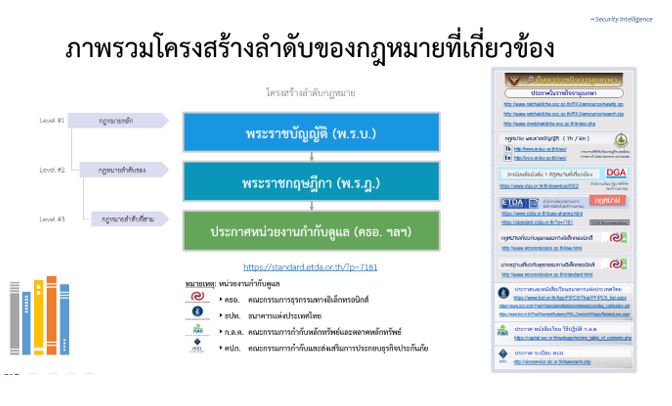

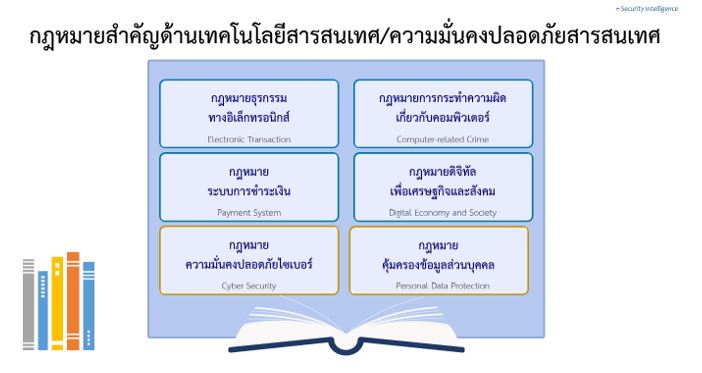

เริ่มจากภาพรวมโครงสร้างลำดับของกฎหมายที่เกี่ยวข้องกับเทคโนโลยีสารสนเทศ ดังรูปที่ 1 เริ่มจาก พระราชบัญญัติ (พ.ร.บ.) พระราชกฤษฎีกา (พ.ร.ฎ.) ไปจนถึง ประกาศหน่วยงานกำกับดูแล (คธอ. ฯลฯ) สรุปได้ว่า กฎหมายสำคัญด้านเทคโนโลยีสารสนเทศ/ความมั่นคงปลอดภัยสารสนเทศ/การคุ้มครองข้อมูลส่วนบุคคล ประกอบไปด้วยกฏหมาย 6 ประเภทใหญ่ๆดังนี้ (ดูรูปที่ 2)

1. กฎหมายธุรกรรมทางอิเล็กทรอนิกส์ (Electronic Transaction Law)

2. กฎหมายการกระทำความผิดเกี่ยวกับคอมพิวเตอร์ (Computer-related Crime Law)

3. กฎหมายระบบการชำระเงิน (Payment System Law)

4. กฎหมายดิจิทัลเพื่อเศรษฐกิจและสังคม (Digital Economy and Society)

5. กฎหมายความมั่นคงปลอดภัยไซเบอร์ (Cybersecurity Law)

6. กฎหมายคุ้มครองข้อมูลส่วนบุคคล (Personal Data Protection Law)

ซึ่งมีรายละเอียดดังรูปที่ 3

โดยเมื่อปลายเดือนพฤษภาคม 2562 ที่ผ่านมามีการประกาศกฏหมายใหม่สองฉบับ ได้แก่ พระราชบัญญัติการรักษาความมั่นคงปลอดภัยไซเบอร์ และ พระราชบัญญัติคุ้มครองข้อมูลส่วนบุคคล จากบทความที่ผ่านมาเราได้กล่าวถึงรายละเอียดของพระราชบัญญัติทั้งสองฉบับไปแล้ว หากแต่เรายังไม่มีรายละเอียดในการเตรียมพร้อมปฏิบัติตามกฏหมายในระดับองค์กร ในบทความนี้จะขอกล่าวถึง ภาพรวมแนวทางดำเนินการตามพระราชบัญญัติการรักษาความมั่นคงปลอดภัยไซเบอร์ และ พระราชบัญญัติคุ้มครองข้อมูลส่วนบุคคล ตามลำดับ

ภาพรวมแนวทางดำเนินการตามพระราชบัญญัติการรักษาความมั่นคงปลอดภัยไซเบอร์

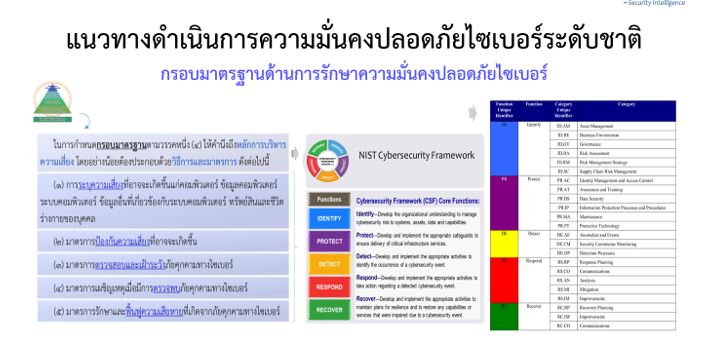

แนวทางดำเนินการความมั่นคงปลอดภัยไซเบอร์ระดับชาติ มีแนวความคิดมาจาก กรอบมาตรฐานด้านการรักษาความมั่นคงปลอดภัยไซเบอร์ ของสหรัฐ (NIST Cybersecurity Framework) ดังรูปที่ 4 โดยจะเห็นปรากฏอยู่ในมาตรา 13 ของ พ.ร.บ.

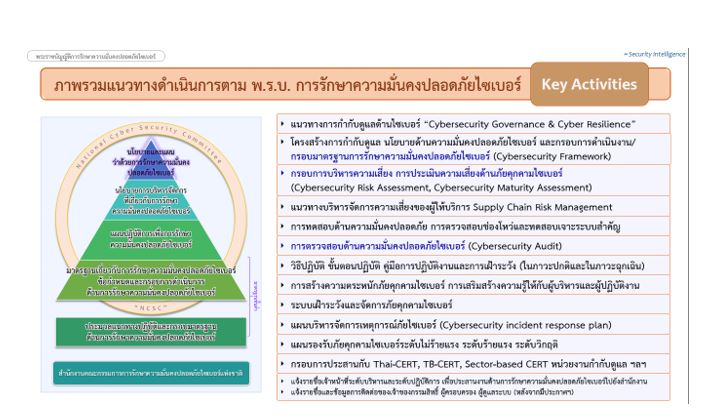

ดังนั้น แนวทางในการดำเนินการตามพระราชบัญญัติการรักษาความมั่นคงปลอดภัยไซเบอร์ ควรจะสอดคล้องกับ NIST Cybersecurity Framework ดังกล่าว ควรมี Key Activities ดังต่อไปนี้ (ดูรูปที่ 5)

กำหนดแนวทางการกำกับดูแลด้านไซเบอร์ (Cybersecurity Governance & Cyber Resilience)

กำหนดโครงสร้างการกำกับดูแล นโยบายด้านความมั่นคงปลอดภัยไซเบอร์ และกรอบการดำเนินงาน/กรอบมาตรฐานการรักษาความมั่นคงปลอดภัยไซเบอร์ (Cybersecurity Framework)

กำหนดกรอบการบริหารความเสี่ยง การประเมินความเสี่ยงด้านภัยคุกคามไซเบอร์

(Cybersecurity Risk Assessment, Cybersecurity Maturity Assessment)

กำหนดแนวทางบริหารจัดการความเสี่ยงของผู้ให้บริการ Supply Chain Risk Management

ทดสอบด้านความมั่นคงปลอดภัย การตรวจสอบช่องโหว่และทดสอบเจาะระบบสำคัญ

ตรวจสอบด้านความมั่นคงปลอดภัยไซเบอร์ (Cybersecurity Audit)

พัฒนา วิธีปฏิบัติ ขั้นตอนปฏิบัติ คู่มือการปฏิบัติงานและการเฝ้าระวัง (ในภาวะปกติและในภาวะฉุกเฉิน)

สร้างความตระหนักภัยคุกคามไซเบอร์ การเสริมสร้างความรู้ให้กับผู้บริหารและผู้ปฏิบัติงาน

จัดให้มีระบบเฝ้าระวังและจัดการภัยคุกคามไซเบอร์

พัฒนาแผนบริหารจัดการเหตุการณ์ภัยไซเบอร์ (Cybersecurity incident response plan)

พัฒนาแผนรองรับภัยคุกคามไซเบอร์ระดับไม่ร้ายแรง ระดับร้ายแรง ระดับวิกฤติ

กำหนดกรอบการประสานกับ Thai-CERT, TB-CERT, Sector-based CERT หน่วยงานกำกับดูแล ฯลฯ

แจ้งรายชื่อเจ้าหน้าที่ระดับบริหารและระดับปฏิบัติการ เพื่อประสานงานด้านการรักษาความมั่นคงปลอดภัยไซเบอร์ไปยังสำนักงาน

แจ้งรายชื่อและข้อมูลการติดต่อของเจ้าของกรรมสิทธิ์ ผู้ครอบครอง ผู้ดูแลระบบ (หลังจากมีประกาศฯ)

ภาพรวมแนวทางในการดำเนินการตามพระราชบัญญัติคุ้มครองข้อมูลส่วนบุคคล

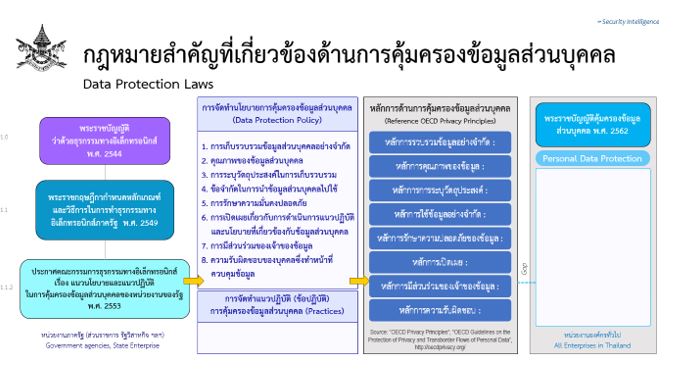

พระราชบัญญัติคุ้มครองข้อมูลส่วนบุคคล มีแนวคิดมาจาก หลักการด้านการคุ้มครองข้อมูลส่วนบุคคล OECD Privacy Principles ทั้ง 8 ข้อ และ กฏหมาย GDPR ของสหภาพยุโรป

องค์กรควรมีการจัดทำนโยบายการคุ้มครองข้อมูลส่วนบุคคล (Personal Data Protection Policy) มีการจัดทำแนวปฏิบัติ (ข้อปฏิบัติ) ในการคุ้มครองข้อมูลส่วนบุคคล โดยนโยบายคุ้มครองข้อมูลส่วนบุคคลขององค์กรควรสอดคล้องกับหลักการด้านการคุ้มครองข้อมูลส่วนบุคคล OECD Privacy Principles ทั้ง 8 ข้อ (ดรูปที่ 6) ได้แก่

1. การเก็บรวบรวมข้อมูลส่วนบุคคลอย่างจำกัด

2. คุณภาพของข้อมูลส่วนบุคคล

3. การระบุวัตถุประสงค์ในการเก็บรวบรวม

4. ข้อจำกัดในการนำข้อมูลส่วนบุคคลไปใช้

5. การรักษาความมั่นคงปลอดภัย

6. การเปิดเผยเกี่ยวกับการดำเนินการแนวปฏิบัติ และนโยบายที่เกี่ยวข้องกับข้อมูลส่วนบุคคล

7. การมีส่วนร่วมของเจ้าของข้อมูล

8. ความรับผิดชอบของบุคคลซึ่งทำหน้าที่ควบคุมข้อมูล

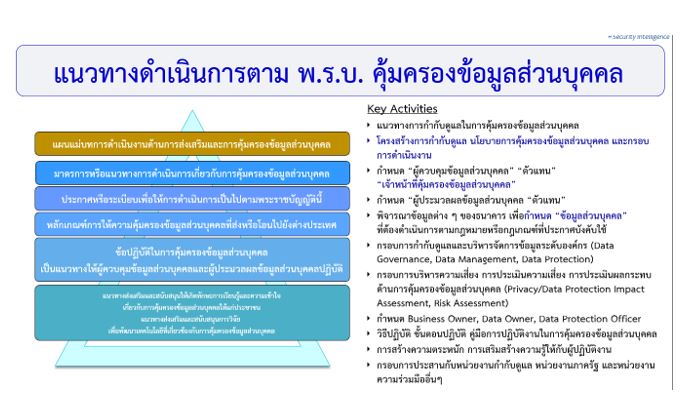

การดำเนินการตามพระราชบัญญัติคุ้มครองข้อมูลส่วนบุคคล ควรมี Key Activities ดังต่อไปนี้ (ดูรูปที่ 7)

กำหนดแนวทางการกำกับดูแลในการคุ้มครองข้อมูลส่วนบุคคล

กำหนดโครงสร้างการกำกับดูแล นโยบายการคุ้มครองข้อมูลส่วนบุคคล และกรอบการดำเนินงาน

กำหนด “ผู้ควบคุมข้อมูลส่วนบุคคล” “ตัวแทน”

กำหนด “เจ้าหน้าที่คุ้มครองข้อมูลส่วนบุคคล” (DPO Data Protection Officer)

กำหนด “ผู้ประมวลผลข้อมูลส่วนบุคคล “ตัวแทน”

พิจารณาข้อมูลต่าง ๆ ของธนาคาร เพื่อกำหนด “ข้อมูลส่วนบุคคล” ที่ต้องดำเนินการตามกฎหมายหรือกฎเกณฑ์ที่ประกาศบังคับใช้

พัฒนากรอบการกำกับดูแลและบริหารจัดการข้อมูลระดับองค์กร (Data Governance, Data Management, Data Protection)

พัฒนากรอบการบริหารความเสี่ยง การประเมินความเสี่ยง การประเมินผลกระทบด้านการคุ้มครองข้อมูลส่วนบุคคล (Privacy/Data Protection Impact Assessment, Risk Assessment)

กำหนด Business Owner, Data Owner, Data Protection Officer

วิพัฒนาธีปฏิบัติ ขั้นตอนปฏิบัติ คู่มือการปฏิบัติงานในการคุ้มครองข้อมูลส่วนบุคคล

สร้างความตระหนัก การเสริมสร้างความรู้ให้กับผู้ปฏิบัติงาน

กำหนดกรอบการประสานกับหน่วยงานกำกับดูแล หน่วยงานภาครัฐ และหน่วยงานความร่วมมืออื่นๆ

ผู้เขียนแนะนำว่า การเตรียมพร้อมกับ พ.ร.บ. ทั้งสองฉบับ ควรรีบเตรียมการตั้งแต่วันนี้ ก่อนที่หน่วยงานกำกับจะเริ่มดำเนินการตรวจสอบ หรือ ก่อนที่จะมีเหตุไม่พึงประสงค์เกิดขึ้นในองค์กรของเรา

ปริญญา หอมเอนก CISSP, CISA and ACIS Cyber LAB – ACIS Professional Center Co., Ltd. and Cybertron Co., Ltd.

ปริญญา หอมเอนก CISSP, CISA and ACIS Cyber LAB – ACIS Professional Center Co., Ltd. and Cybertron Co., Ltd.