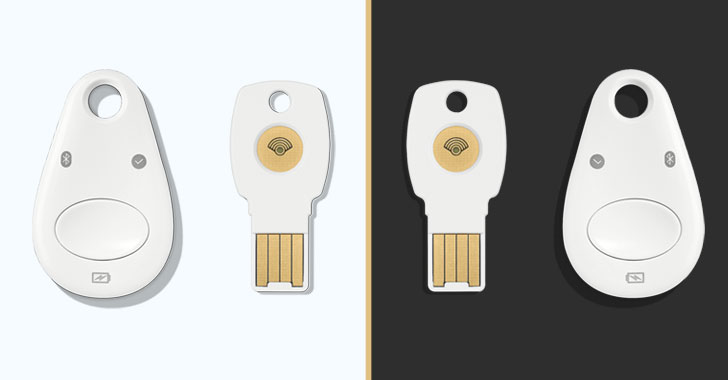

กุญแจรหัสความปลอดภัยในรูปของฮาร์ดแวร์ชื่อดังอย่างของ Google และ Yubico นั้นได้การยอมรับว่าเป็นวิธีปกป้องบัญชีผู้ใช้ที่ปลอดภัยมากที่สุดจากการโจมตีรูปแบบต่างๆ หรือแม้แต่การหลอกลวงทางจิตวิทยาแบบฟิชชิ่ง

แต่จากงานวิจัยที่เผยแพร่ออกมาเมื่อวันพฤหัสบดีกลับแสดงให้เห็นว่าอุปกรณ์ที่ใช้ยืนยันตัวตนแบบสองตัวแปรหรือ 2FA นี้สามารถจำลองทำซ้ำได้ด้วยการอาศัยช่องโหว่ของช่องสัญญาณแม่เหล็กไฟฟ้าบนชิปที่ฝังอยู่ในตัวกุญแจ

ช่องโหว่นี้ (อยู่ภายใต้รหัส CVE-2021-3011) เปิดช่องให้ผู้ไม่หวังดีสามารถดูดข้อมูลคีย์เข้ารหัสหรือไพรเวทคีย์แบบ ECDSA ที่สัมพันธ์กับบัญชีผู้ใช้ของเหยื่อจากอุปกรณ์ FIDO Universal 2nd Factor (U2F) อย่าง Google Titan Key หรือ YubiKey ได้

นั่นหมายความว่าเป็นการทำลายความแข็งแกร่งของการปกป้องแบบ 2FA โดยสิ้นเชิง เนื่องจากทำให้แฮ็กเกอร์ล็อกอินเข้าบัญชีผู้ใช้ของเหยื่อได้โดยไม่ต้องอาศัยอุปกรณ์ U2F จากตัวเหยื่อ รวมทั้งล็อกอินได้โดยที่เหยื่อไม่รู้ตัวด้วย

รายงานผลการวิเคราะห์ความหนา 60 หน้าฉบับนี้เป็นผลงานของ Victor Lomne และ Thomas Roche ซึ่งเป็นนักวิจัยจาก NinjaLab อธิบายวิธีการทำสำเนาหรือโคลนอุปกรณ์ U2F สำหรับใช้กับบัญชีผู้ใช้ของเหยื่อเป้าหมาย

ตัวกุญแจ U2F ที่ก็อปเลียนแบบมานี้สามารถใช้เข้าถึงบัญชีได้อย่างต่อเนื่องจนกว่าที่ผู้ใช้ตัวจริงจะทำเรื่องยกเลิกรหัสสองตัวแปรตัวนี้เอง สำหรับรายชื่ออุปกรณ์ที่ได้รับผลกระทบนั้นได้แก่ Google Titan Security Key ทุกเวอร์ชั่น

ไปจนถึง ubico Yubikey Neo, Feitian FIDO NFC USB-A / K9, Feitian MultiPass FIDO / K13, Feitian ePass FIDO USB-C / K21, และ Feitian FIDO NFC USB-C / K40 นอกจากนี้ยังสามารถทำกับชิป NXP JavaCard อีกหลายรุ่นได้ด้วย

ที่มา : THN